SSH AUTHENTICATION MENGGUNAKAN FREERADIUS

PENGERTIAN AUTHENTICATION DAN FREERADIUS

Authentikasi adalah proses pengesahan pengguna untuk mengakses jaringan. Proses ini diawali dengan pengiriman kode unik, misalnya : username, password, PIN, sidik jari oleh pengguna kepada server.

FreeRadius adalah package aplikasi server RADIUS open source yang umumnya banyak digunakan di Linux, Unix dan sistem lainnya.

RADIUS (Remote Authentication Dial-In User Service) adalah sebuah protokol jaringan yang digunakan untuk melakukan autentikasi, otorisasi dan pendaftaran akun pengguna jarak jauh secara terpusat untuk mengakses sebuah jaringan.

CARA KONFIGURASI

A. Alat dan Bahan

- Ubuntu server 20.04

- Virtualbox

- Koneksi internet

- PuTTY

- Laptop/Komputer

B. Langkah-langkah Konfigurasi

1. "sudo apt update && apt install freeradius mlocate" : sudo apt update digunakan untuk memperbarui daftar paket yang tersedia dari repositori yang terdaftar dalam sistem. apt install freeradius mlocate digunakan untuk menginstal paket-paket yang disebutkan, yaitu freeradius dan mlocate.

2. "updatedb" dan"locate clients.conf" : updatedb digunakan untuk memperbarui basis data pencarian yang digunakan oleh perintah locate di sistem Linux atau Unix. locate clients.conf digunakan untuk mencari file bernama clients.conf di seluruh sistem file yang telah diindeks oleh utilitas locate.

3. "nano /etc/freeradius/3.0/clients.conf'" : Scroll ke bawah dan tambahkan text ini seperti pada gambar.

# IPv6 Client

client localhost_ipv6 {

ipv6addr = ::1

secret = testing123

}

client local-server {

ipaddr = 172.18.0.191

secret = 1234

}

4. "nano /etc/freeradius/3.0/users" : scroll ke bawah dan tambahkan text ini seperti pada gambar.

farhanz Cleartext-Password := "1234"

alhusein Cleartext-Password := "1234"

smktkj Cleartext-Password := "1234"

5. "/etc/init.d/freeradius restart" : digunakan untuk merestart layanan FreeRADIUS pada sistem Linux yang menggunakan sistem skrip inisialisasi tradisional.

6. "freeradius -CX" : digunakan untuk menjalankan FreeRADIUS dalam mode debug dan menampilkan output dari setiap tahap proses otentikasi, otorisasi, dan akuntansi (AAA) yang dilakukan oleh server RADIUS.

7. "apt install libpam-radius-auth freeradius-utils": digunakan untuk menginstal dua paket yang berbeda, yaitu libpam-radius-auth dan freeradius-utils, melalui manajer paket APT (Advanced Package Tool) pada sistem operasi berbasis Debian atau Ubuntu.

8. "nano /etc/pam_radius_auth.conf'" : scroll ke bawah dan tambahkan text ini seperti pada gambar.

lalu tambahkan ip dan secret

127.0.0.1 1234 1

other-server other-secret 3

172.18.0.191 1234 1

9. "adduser farhanz --disabled-password --quiet --gecos "" " : perintah tersebut akan membuat pengguna baru bernama farhannz tanpa kata sandi, tanpa keluaran yang berlebihan, dan tanpa informasi tambahan. buat juga user lainya yang sudah di tambah tadi, yaitu user alhusein dan smktkj. seperti gambar berikut.

10. "cat /etc/passwd" : digunakan untuk melihat daftar lengkap pengguna yang terdaftar di sistem beserta informasi mereka yang sesuai dengan struktur.

11. "radtest farhanz 1234 172.18.0.191 0 1234" : digunakan untuk menguji koneksi ke server RADIUS pada alamat IP 172.18.0.191 menggunakan nama pengguna farhan1, kata sandi 1234, pada port 1812, dengan shared secret 1234. Jika koneksi berhasil, Anda akan menerima balasan dari server RADIUS yang menunjukkan apakah otentikasi berhasil atau gagal. test juga pada user lain yaitu alhusein dan smktkj. seperti gambar berikut.

12. "nano /etc/pam.d/sshd" : tambahkan text ini seperti pada gambar dibawah ini.

#session optional pam_mail.so standard noenv # [1]

#session required pam_env.so # [1]

13. Lakukan pengetesan ke user 1, dengan menggunakan putty dan masukan Hostname dan Ip yang sudah dibuat yaitu "farhanz@172.18.0.191"

Lalu masukan password yang tadi sudah di buat

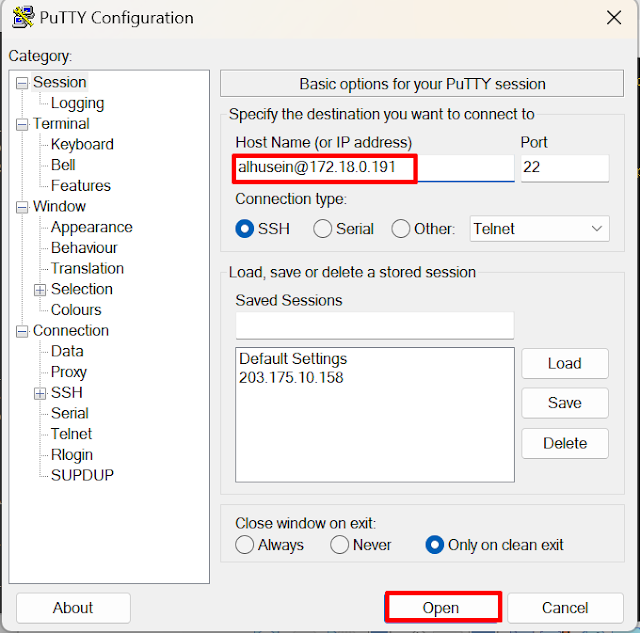

14. Lakukan pengetesan ke user 2, dengan menggunakan putty dan masukan Hostname dan Ip yang sudah dibuat yaitu "alhusein@172.18.0.191".

Lalu masukan password yang tadi sudah di buat

15. Lakukan pengetesan ke user 3, dengan menggunakan putty dan masukan Hostname dan Ip yang sudah dibuat yaitu "smktkj@172.18.0.191"trgyjmhhjm

Lalu masukan password yang tadi sudah di buat

16. Hasil Test jika konfigurasi sudah berhasil.

Komentar

Posting Komentar